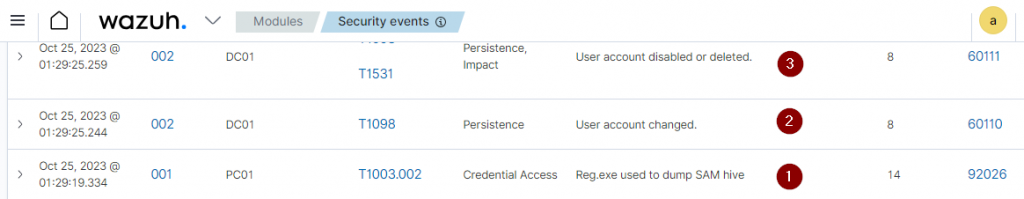

Wazuh偵測 SAM Credential dumping並觸發告警,接著透過Shuffle觸發停用該Active Directory使用者帳戶

Windows Security Accounts Manager (SAM): 是 Windows用來管理本地用戶帳戶的組件之一。這包括用戶名稱、加密的密碼哈希、安全識別碼(SID)等信息。

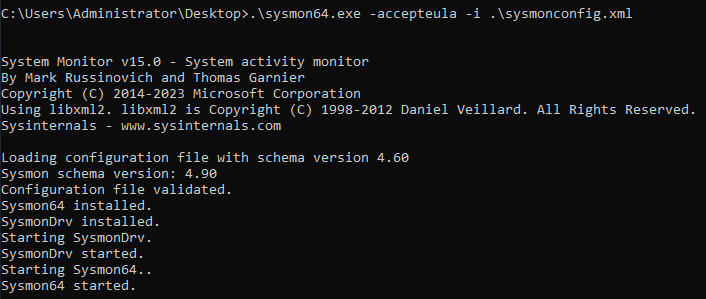

.\sysmon64.exe -accepteula -i .\sysmonconfig.xml

<localfile>

<location>Microsoft-Windows-Sysmon/Operational</location>

<log_format>eventchannel</log_format>

</localfile>

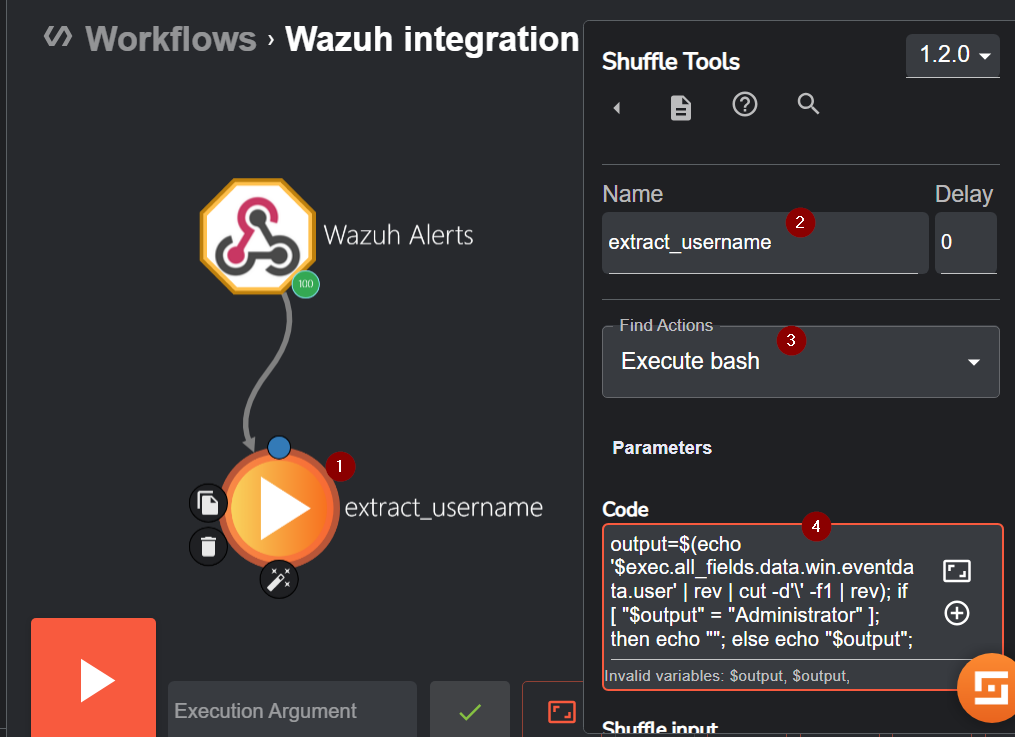

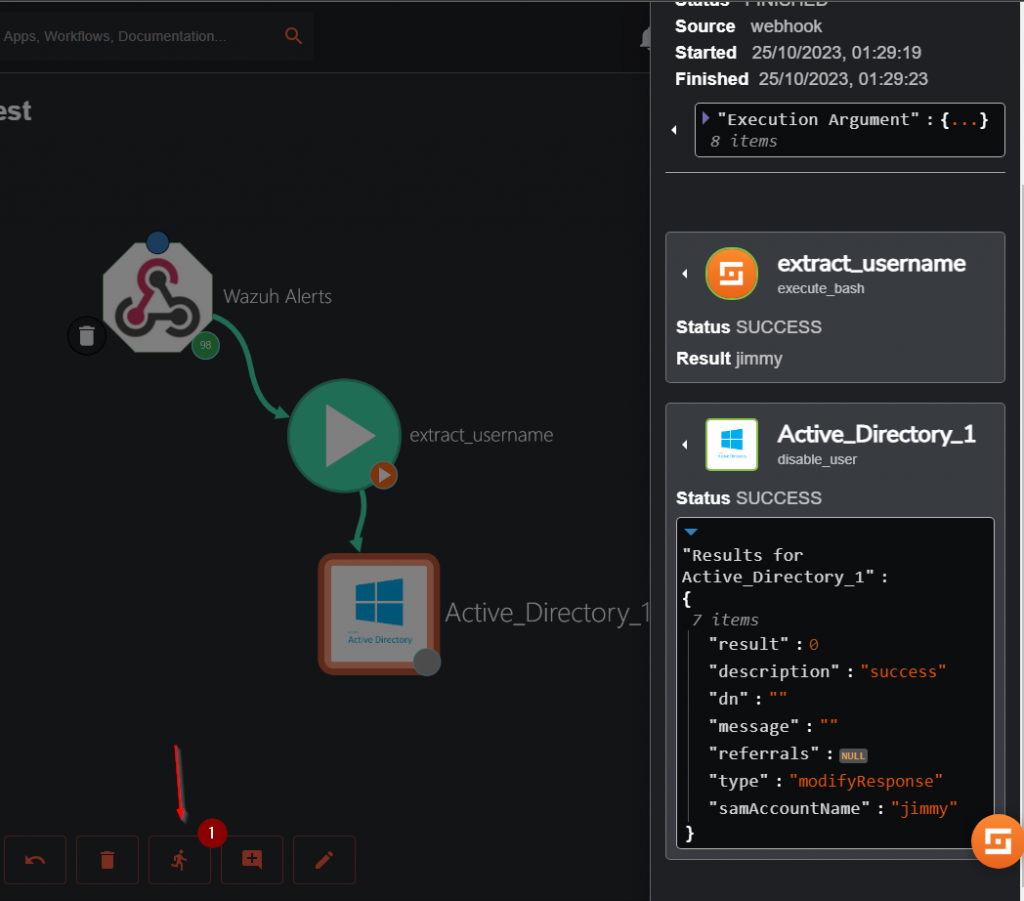

使用前一章的Workflows修改

output=$(echo '$exec.all_fields.data.win.eventdata.user' | rev | cut -d'\' -f1 | rev); if [ "$output" = "Administrator" ]; then echo ""; else echo "$output"; fi

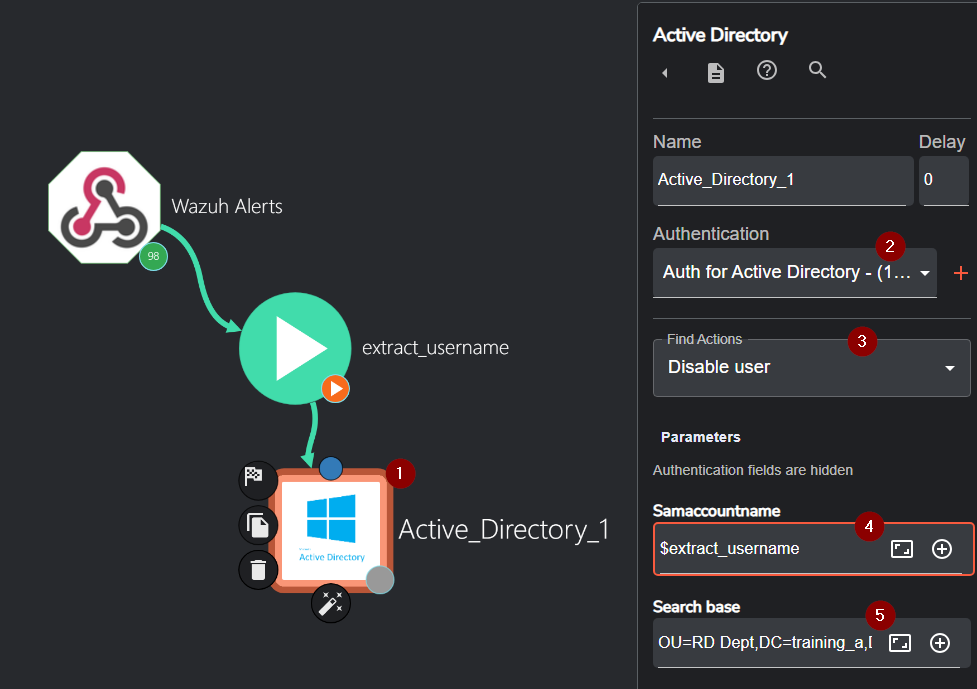

4. 到Apps新增Active Directory,設定AUTHENTICATE ACTIVE DIRECTORY驗證

base_dn的值,在AD上開PowerShell輸入Get-ADDomain。UsersContainer欄位就是要的值

$extract_username不同OU Search base要填入...一直失敗排查到這邊要修改

<integration>

<name>shuffle</name>

<hook_url>https://192.168.22.131:3443/api/v1/hooks/webhook_82c7a57c-cc0c-4f8f-9ee9-083b88258ee5</hook_url>

<level>3</level>

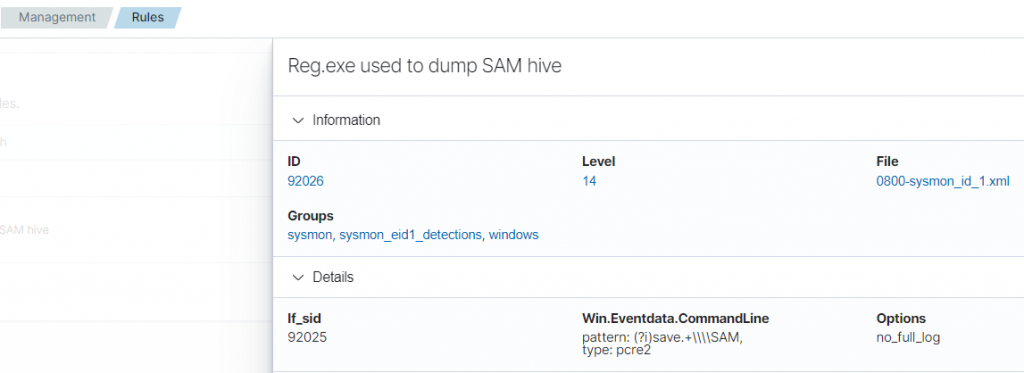

<rule_id>92026</rule_id>

<alert_format>json</alert_format>

</integration>

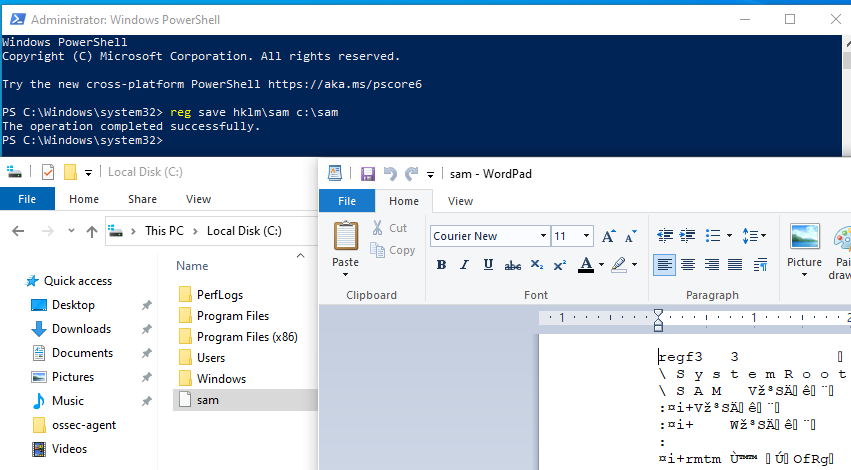

用管理者權限開啟powershell輸入 reg save hklm\sam c:\sam ,將SAM資料複製出來

點選下面的小人 (show executions )查看執行紀錄,Debug問題

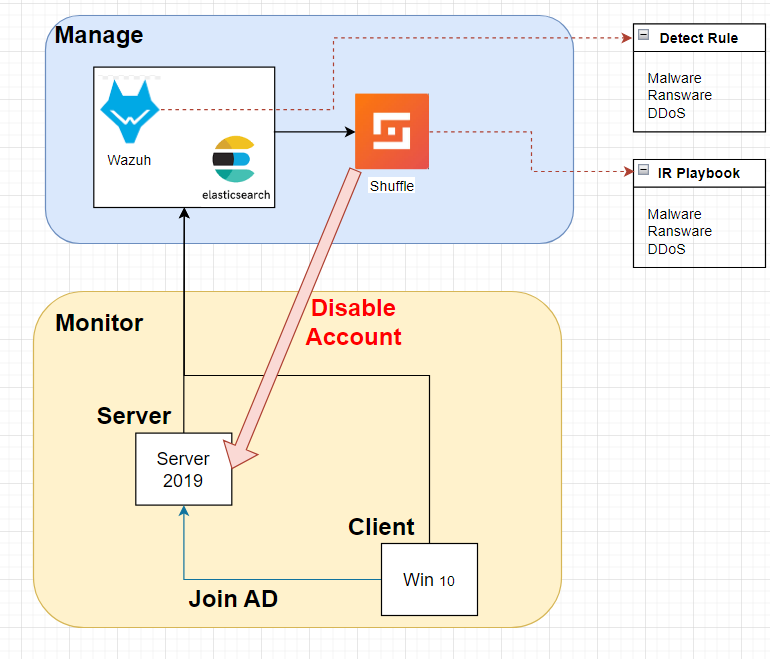

我們希望在端點發生異常時能夠監控到,去處理,避免危害發生

因為事件不會常常發生,難有經驗去建立流程,甚至訂出來流程不符合現狀,前面章節講到的BAS攻擊模擬就適合加入這個架構,完成越來越多防護規則及處理也就像是抵抗力逐漸上升,類似的攻擊就更有機會去抵抗。